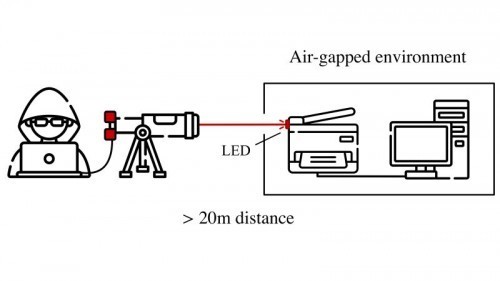

Mit einem gerichteten Laser lassen sich Daten an bereits in Geräten verbaute Leuchtdioden übertragen. So kann über mehrere Meter heimlich mit physisch isolierten Systemen kommuniziert werden. LaserShark zeigt, dass sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut geschützt sein müssen.

Bisherige Ansätze funktionieren nur über kurze räumliche Entfernungen oder bei niedrigen Datenübertragungsraten; häufig ermöglichen sie lediglich das Herausschleusen von Daten. Die neue Methode kann hingegen gefährliche Angriffe einleiten: Mit einem gerichteten Laserstrahl können Außenstehende Daten in geschützte Systeme ein- und aus ihnen herausschleusen, ohne dass dazu zusätzliche Hardware vor Ort erforderlich ist. Die versteckte optische Kommunikation nutzt Leuchtdioden, wie sie bereits in Geräten verbaut sind, beispielsweise zur Anzeige von Statusmeldungen an Druckern oder Telefonen. Indem die Forscher Laserlicht auf bereits eingebaute LEDs richteten und deren Reaktion aufzeichneten, haben sie erstmals einen versteckten optischen Kommunikationskanal errichtet, der sich über Entfernungen bis zu 25 Metern erstreckt, dabei in beiden Richtungen funktioniert und hohe Datenübertragungsraten von 18,2 Kilobit pro Sekunde einwärts und 100 Kilobit pro Sekunde auswärts erreicht. Diese Angriffsmöglichkeit betrifft handelsübliche Bürogeräte, wie sie in Unternehmen, Hochschulen und Behörden genutzt werden.