Design- und Datensicherheit wird auch in der Industrie zunehmend als Thema wahrgenommen. Die vorläufige Essenz zahlloser Gespräche ist: „Wir könnten in dem Bereich schon mehr machen.“ Diese Aussage hat als positiven Aspekt, dass die Thematik bekannt und ein Bewusstsein dafür vorhanden ist. Der negative Aspekt des gleichen Satzes ist der verwendete Konjunktiv. Bringt er doch zum Ausdruck, dass sich nur wenige Firmen ernsthaft oder ausreichend mit dem Thema beschäftigen.

Warum Design- und Datensicherheit wichtig ist

Aus unzähligen Anwendungsfällen sollen folgende drei zur repräsentativen Veranschaulichung dienen. Erstes Beipiel: Entwicklung und Innovation kosten Aufwand und Zeit. Für eine herstellende Firma ist das ein wichtiges Investment. Die Kunden verbinden ein Maß an Qualität und Zuverlässigkeit mit den Produkten des Herstellers. Kommt jetzt ein Nachahmer auf die Idee, das Produkt nachzubauen, ist es zunächst relativ einfach, die richtigen Komponenten zu identifizieren und die Leiterkarte zu kopieren. Anschließend noch schnell die Speicherinhalte vom Original kopiert und fertig ist das Konkurrenzprodukt – fast ganz ohne Aufwand. Damit kann es auch billiger auf dem Markt angeboten werden und Kunden werden es auch kaufen und einsetzen.

Kommt es nun zu einem Garantiefall geht der anwendende Kunde zum vermeintlichen Originalhersteller und ... ist nicht bekannt. Nun muss nachgewiesen werden, dass der Hersteller dieser speziellen Karte nicht der Orginalhersteller ist. Ohne implementierte ‚Sicherheit' riskiert der Orginalhersteller, Umsatz an Kopierer zu verlieren, setzt sich ungerechtfertigten Garantieforderungen aus und riskiert seinen guten Ruf auf dem Markt.

Ein zweites Beispiel für eine sicherheitkritische Applikation: Die Steuerung des Tors einer Staumauer wird angegriffen. Der Angreifer öffnet und schließt das Tor nun nach eigenem Ermessen. Die Folgen können desaströs bis tödlich sein. Ziel sollte sein, unter allen Umständen zu verhindern, dass nur zulässige und beabsichtige Algorithmen auf der Steuerhardware laufen können, welche gegebenenfalls nebenbei auch noch geltenden Richtlinien der funktionalen Sicherheit entsprechen müssen.

Ein letztes Beispiel aus dem täglichen Leben eines jeden Autofahrers: Geschwindigkeitsmessgeräte stehen übers ganze Land verteilt am Straßenrand. Da könnte jemand auf die Idee kommen, die Messungen in die eine oder andere Richtung zu modifizieren. Der persönliche Ärger wäre groß, wenn ungerechtfertige Strafbescheide wegen überhöhter Geschwindigkeit eingingen. Wer würde die Geldbußen oder Punkte akzeptieren?

Nicht auszumalen, was die Folgen eines Angriffs auf die Steuerhardware eines Wasserkraftwerks bedeuten könnte; Bild: AdobeStock

Nicht auszumalen, was die Folgen eines Angriffs auf die Steuerhardware eines Wasserkraftwerks bedeuten könnte; Bild: AdobeStock

Arten von Attacken

Grundsätzlich können mögliche Angriffe auf die Hardware in unterschiedliche Gruppen unterteilt werden, welche sich durch das vorhandene Vorwissen des Angreifers über das Angriffsziel unterscheiden. Black-Box, Grey-Box und White-Box werden hier für die folgenden Ausführungen verwendet.

Bei einer Black-Box-Attacke hat der Angreifer zunächst keine Information über das, was im Chip geschieht. Er identifiziert Ein- und Ausgänge, beobachtet diese und zieht Rückschlüsse auf das Innenleben – auf das Design oder Programm. Um, wie im ersten Beispiel, eine Produktkopie zu erzeugen, braucht es auch nicht viel mehr. Die Flash-Inhalte werden ausgelesen und auf baugleiche Hardware kopiert. Fertig. Ist das Ziel des Angreifers jedoch, die enthaltenen Algorithmen zu erhalten, ist noch etwas mehr Aufwand notwendig und der ist im Black-Box-Fall größer als in den beiden anderen. Fest steht aber: Es ist nur eine Frage der Zeit und damit des Aufwands, bis das Design kein Geheimnis mehr ist. Der entscheidende Punkt ist, wieviel Energie und damit Geld der Angreifer zu investieren bereit ist. Dies ist nun eine Ermessensfrage. Für Spielzeug kommen andere Maßstäbe zur Anwendung als für Torsteuerungen von Stauwehren oder Kommunikationseinrichtungen für Regierungen.

Im Fall einer Grey-Box-Attacke verfügt der Angreifer über die gleichen Kenntnisse wie im Black-Box-Szenario, ‚sieht' jedoch zusätzlich noch Input (= Output aus der Sicht des ICs) von parasitären Informationen. Diese haben ihren Ursprung in technischen Implementierungen der gewünschten Funktionen und eventueller Sicherheitsmechanismen. Weshalb werden die Passwörter bei der Eingabe in Login-Masken nicht angezeigt? Klar, vor dem Fenster könnte sich jemand verstecken und mit einer Antenne versuchen, das charakteristische Signal der abgestrahlten Bildschirmdarstellung zu erhaschen und so das Passwort zu identifizieren. Das gleiche Prinzip kann auch für ICs zum Einsatz kommen. Typische Mechanismen sind die Analyse der Leistungsaufnahme, der elektromagnetischen Abstrahlung, der Photonen-Emission oder auch einfach nur der Zeit, welche eine gegebene Aufgabe zur Abarbeitung benötigt. Diese Angriffsarten werden in Kürze nochmal etwas weiter präzisiert werden.

Welche Methode auch immer angewendet wird, gewinnt der Angreifer damit zusätzliche Informationen über das Design und kann mit Hilfe von Statistik zunehmend präzise Rückschlüsse ziehen. Von besonderem Interesse ist dabei zunächst der Masterkey eventueller Verschlüsselungen, welche als Minimalschutz unbedingt zur Anwendung kommen sollte. Ist dieser erst mal bekannt, ist der Rest nur noch Kür.

Bei einer White-Box-Attacke hat der Angreifer volle Kenntnis über das Innenleben, die Implementierung, der Sicherheitsfunktion(en). Es handelt sich also weniger um einen klassischen Angriff, sondern mehr um einen notwendigen Schritt in der Designphase. Wie Firmwareentwickler ihre Software simulieren, um die korrekte Funktionalität unter allen Umständen zu gewährleisten, versucht ein Entwicklerteam, oder auch ein externer Dienstleister, durch Testangriffe dem entwickelnden Team Hinweise über mögliche Schwachpunkte zu geben.

Kryptographie ist eine anerkannt effiziente Methode, um Design- und Daten vor ungewolltem Zugriff oder Manipulation zu schützen. Die angewendeten mathematischen Verfahren sind ausgeklügelt und per se nach dem aktuellen Stand der Technik sicher. Hiermit kommen ebendiese zwei Faktoren ins Spiel: ‚Der aktuelle Stand der Technik' sowie der Verschlüsselungsalgorithmus.

Ersterer entwickelt sich naturgemäß ständig weiter. Neue Standards werden notwendig, um künftigen Anforderungen an Sicherheit auch bei immer leistungsfähigeren Rechenkapazitäten für die Durchführung von Angriffen gerecht zu werden. Als ein Punkt unter vielen sei hier das Stichwort ‚Quantencomputer' ins Spiel gebracht. Damit sind heute als sicher – weil viele Jahre Rechenzeit beanspruchende Angriffe notwendig sind – betrachtete Verschlüsselungen in einigen Jahren vielleicht kaum mehr als ein kleines Hindernis. Da kommerzielle Produkte eine gewisse Lebenszeit auf dem Markt erreichen sollen, muss eine Sicherheitslösung diese Trends mit in die Architektur und deren Umsetzung einbeziehen. D. h. es ist nicht ausreichend, dass die Lösung dem heutigen Stand entspricht. Sie muss auch für die Dauer des Vertriebs und Betriebs des Produkts ausreichend sein.

Eine Möglichkeit, um sich ändernden Anforderungen gerecht zu werden besteht darin, Produktupdates zu ermöglichen. Der Vorteil liegt auf der Hand: Das Produkt kann im Laufe der Zeit angepasst und eventuelle Schwachstellen ausgebessert werden. Damit hat ein Angreifer jedoch auch eine zusätzliche Möglichkeit für einen Angriff. Er braucht nur sein eigenes Update anstatt des gewollten einzuspielen. Hierbei muß also unbedingt darauf geachtet werden, dass nur erlaubte, authentifizierte Updates, eingespielt werden können. Mit leistungsfähigeren Computern sind ältere Kryptoalgorithmen leichter ‚zu knacken'. So ist eine Weiterentwicklung der Algorithmen und meist damit verbunden auch der Länge des Schlüssels notwendig. Dier Herausforderung liegt darin, durch die Implementierung der Sicherheit nicht die eigentliche Funktion zu sehr einzuschränken. Gegebene Rechenleistung kann für die Sicherheitsfunktion oder die Anwendung verwendet werden. Eine effiziente Implementierung von Kryptoalgorithmen ist folglich essenziell. Damit sind wir an einem wichtigen Punkt: Die technische Umsetzung der Algorithmen. In der Hardware wird diese auf Transistorebene realisiert. Diese Schaltelemente werden be- und entladen, wozu Energie notwendig ist. Das benötigt Zeit und führt zur Aussendung von elektromagnetischen Strahlen oder Photonen. Diese Nebeneffekte können aufgezeichnet und nach statistischen Betrachtungen für die Analyse durch einen Angreifer genutzt werden. Das sind klassische Sidechannel-Angriffe. Wichtig ist: Nicht der Algorithmus führt zu diesen Informationslecks, sondern die konkrete Umsetzung im Rechenwerk.

Werfen wir einen Blick auf die bereits wiederholt erwähnten Sidechannel Angriffe.

Ausführungszeiten von Abfragen nach wahren oder falschen Eingaben sind eine Angriffsmethode. Die Idee ist, die kryptographische Funktion im ‚geschützten Schaltkreis' zu triggern. Beispiel: Zugangsberechtigung zum Wohnhaus. Im einfachsten Fall ist ein fixer Sollwert als Zutrittscode im Controller an der Haustüre des Wohnblocks hinterlegt. Nach jeder Eingabe eines der Zeichen über das Keypad erfolgt die unmittelbare Abfrage, ob die Eingabe dem Sollwert entspricht. Ist dem so, wird die nächste Eingabe ausgewertet. War die falsche Taste gedrückt, wird der Vorgang abgebrochen. Die beiden Pfade der Abfrage werden meist eine unterschiedliche Zeit zur Abarbeitung im Controller benötigen. Diese kann z. B. über das Profil der Leistungsaufnahme gemessen werden.

Es ist mehr oder weniger einfach, diese Auswertungszeit als Entwickler so zu manipulieren, dass sie in allen Fällen gleich ist oder generell nur eine vollständige Eingabe ausgewertet wird oder ... An diesem Punkt hat sich dann bereits der Entwickler über eine sichere Implementierung Gedanken macht. Er ist einen Schritt weiter als bei der Umsetzung der reinen und schlichten Funktionalität.

Die absolute oder relative Leistungsaufnahme von Schaltkreisen kann auf unterschiedliche Arten ermittelt werden. Eine Strommessung über Shuntwiderstände ist der Schlüssel. Die Herausforderung des Angreifers besteht nun darin, das beobachtete Strom- bzw. Leistungsprofil (nach der Multiplikation mit der Spannung) zu bekannten Aktionen in Relation zu bringen. So eine bekannte Aktion kann u. a. eine getriggerte Kryptofunktion sein. Die bereits mehrfach erwähnten statistischen Auswertungen helfen wieder, den genauen Zeitpunkt der Verschlüsselung und damit über kurz oder lang den Schlüssel zu identifizieren.

Die Messung der abgegebenen elektromagnetischen Strahlung kann über Antennen aufgezeichnet und wieder ausgewertet werden. Die Vorgehensweise ist im wesentlichen identisch wie bei der Messung der Leistungsaufnahme. Ein wesentlicher Unterschied liegt darin, dass die Leistungsaufnahme sich auf den kompletten Chip bezieht während die Ermittlung der Abstrahlung als Funktion der Antennengröße und -Form sehr feinkörnig sein kann. Damit kann eine Aktivitätskarte des Chips, quasi eine Landkarte für den Angreifer, generiert werden. Die relevanten Bereiche werden weiter genau beobachtet und Messreihen durchgeführt. Am Ende erfolgt wieder die statistische Auswertung.

Beim Betrieb von ICs kommt es im aktiven Bereich auch zur Freisetzung von Photonen. Werden diese über entsprechende Messvorrichtungen gezählt, kann auch auf diesem Weg eine Aktivitätskarte erzeugt werden. Die weiteren Schritte sind identisch wie bei den anderen Methoden.

Die genannten Methoden für Sidechannel-Angriffe haben alle ihre Stärken und Schwächen. Insbesondere sind unterschiedliche Kosten damit verbunden. Die Frage nach dem vom Angreifer zu leistenden Aufwand stellt sich also bei der Wahl der Mittel. Um eine Idee zu geben: Für eine gesehene Demo zur Ermittlung des AES-Schlüssels eines ungeschützten Mikrokontrollers wurde Equipment im Wert von ca. 500 $ verwendet. Das war eine Antenne für ca. 20 $ und ein einfaches Oszilloskop. Der für die Berechnungen verwendete Standard-PC ist nicht eingerechnet. Die Antennen für anspruchsvollere Angriffe bewegen sich dann auch mal im drei- oder vierstelligen Bereich. Ähnliches gilt prinzipiell auch für Oszilloskope. Nach oben gibt es kaum Preisgrenzen. Die anfallenden Datenmengen bewegen sich im Bereich von einigen MB bis mehreren TB. Die notwendige Software steht teils sogar als OpenSource-Code zur Verfügung.

Neben dem reinen ‚Mithören' haben Angreifer auch die Möglichkeit, die Schaltkreise aktiv zu manipulieren, um gewollte und zielführende Reaktionen zu provozieren. So können z. B. lokale Veränderungen der Temperatur zu laufzeitbedingten Fehlern im Kryptoalgortihmus führen und für die Analyse des Schlüssels verwendet werden. Powerglitches, Brownouts oder auch Clockglitches können ICs in nicht stabile und undefinierte Zustände bringen. Gleiches ist auch mit elektromagnetischer Strahlung und Laserlicht möglich. Im wesentlichen werden die gleichen pyhsikalischen Methoden, mit denen bisher gemessen wurde, nun für eine aktive Beeinflussung, eine Störung der ICs, verwendet, um damit wieder neue Erkenntnisse zu gewinnen.

Viele Analysemethoden zur Extraktion der Kryptoschlüssel haben das Wort ‚Power' im Namen: Simple Power Analysis (SPA), Differential Power Analysis (DPA), Correlation Power Analysis (CPA), Mutual Information Analysis (MIA), Linear Regression Analysis (LRA), Template Attacks, ... Auch wenn hier jeweils wörtlich von ‚Power' die Rede ist, ist die Methode nicht alleine auf die Analyse von Leistung beschränkt, sondern kann auch auf die anderen physikalischen Größen angewendet werden.

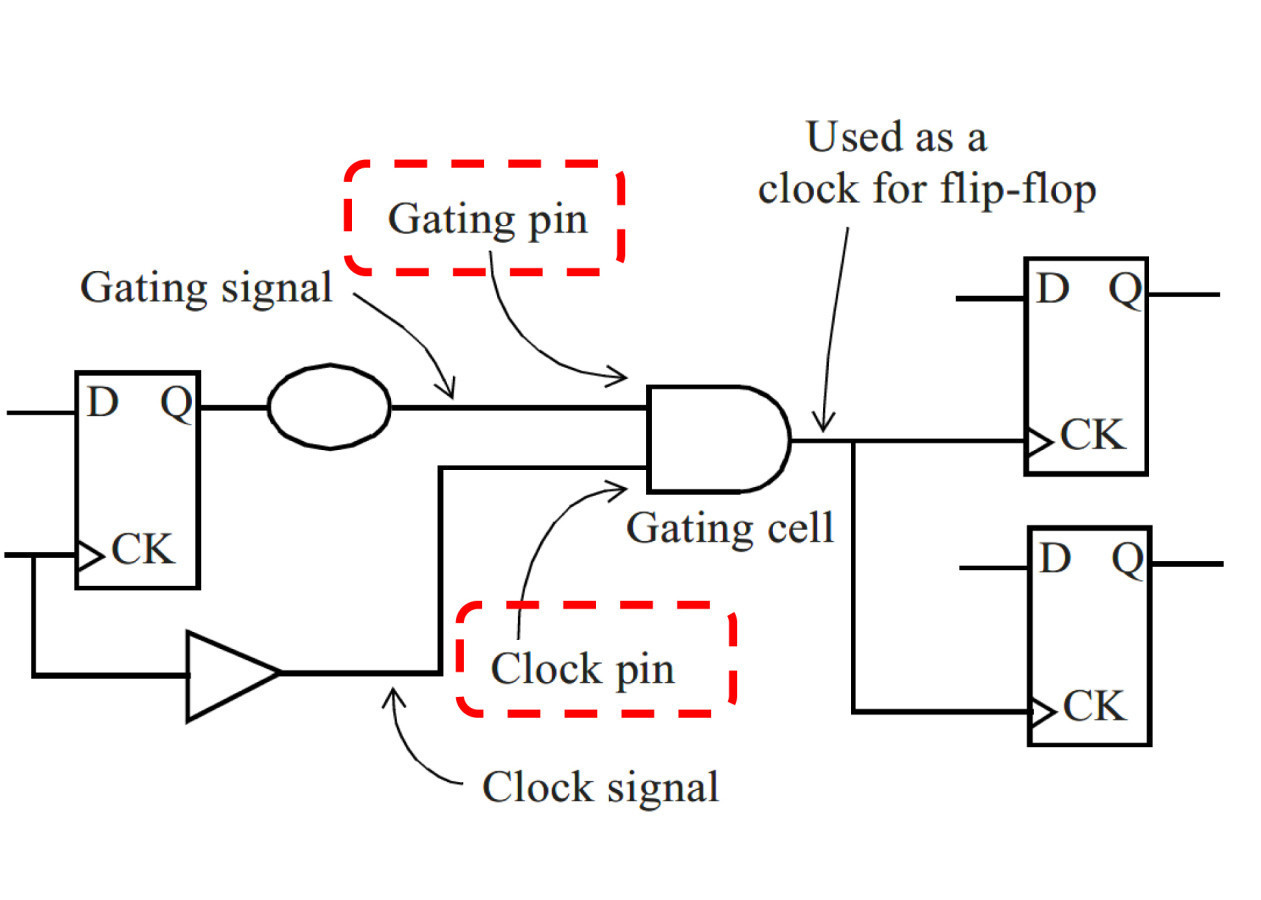

Clock-Gating-Check; Bild: Southwest Jiatong University

Clock-Gating-Check; Bild: Southwest Jiatong University

Fazit

Eine 100 %-ige Sicherheit kann es nicht geben. Damit ist es auch sinnlos, eine Schaltung oder Anwendung gegen alle Arten von Angriffen zu schützen. Die Zielsetzung zum Thema Sicherheit und das zu verhindernde Angriffsszenario muß von Anfang an im Designzykluss klar und realistisch definiert sein, um sie effizient umsetzen zu können.

Das größte Hindernis eines weiten wirkungsvollen Einsatzes von Sicherungsmechanismen dürfte die Tatsache sein, dass die entstehenden Mehraufwände in Form von Entwicklungszeit und den damit assoziierten Produktkosten dem Endkunden zumeist keinen unmittelbarer Mehrwert im Sinne von Features bringen. Der Mehrwert scheint insbesondere auf der Seite des Herstellers zu liegen. In Verbindung mit Time-To-Market und einer für die Fortexistenz der Firma notwendigen Marge leidet nach akuellem Stand der Dinge häufig die Design- und Datensicherheit und wird durchaus auch mal wegoptimiert oder so mangelhaft implementiert, dass sie beinahe als nicht vorhanden eingestuft werden kann.